Идентификация по банковским картам

Содержание:

- Основные функции СКУД

- Существующие технологии на участке коммуникаций между считывателем и картой

- История создания технологии RFID

- Принцип работы

- Работа на перспективу

- Алгоритмы доступа

- Определяемся с форматом карт

- Классы системы СКУД

- СКУД в частном доме

- Как использовать СКУД

- Резюме

- Виды Proximity карты

- Сетевые системы

- Принцип работы

Основные функции СКУД

Программное обеспечение разрабатывается в зависимости от потребностей организации-заказчика. Оно позволяет службе безопасности определять, кто и когда посетил объект. Речь идет о точной дате и времени. Доступна идентификация лиц, которые пытались проникнуть в охраняемые места.

Система контроля охраны препятствует несанкционированному передвижению транспортных средств через ворота, контролирует въезд/выезд автомобилей на участках, оборудованных шлагбаумами.

Иногда система СКУД используется нанимателями для фиксации соблюдения сотрудниками рабочего графика. Для этого на электронной проходной устанавливаются специальные турникеты, а каждому работнику выдается личная карта.

Существует риск получить одинаковые коды карт для ASK- и FSK-идентификаторов. Поэтому разработана охрана интеллектуальных активов и защита от промышленного шпионажа. Эта технология используется для предоставления или запрета доступа к виртуальному пространству. Преимуществом подобной системы СКУД является обеспечение безопасности домена компании.

Каждое событие и транзакция записываются. Автоматизированная система генерирует мгновенные ответы на аварийные сигналы и блокирует несанкционированный вход. Высокотехнологичные программы требуют двойной или тройной аутентификации для доступа к электронным базам данных.

Системы контроля доступа используются для обеспечения плановых обходов объекта сотрудниками службы безопасности несколько раз за ночь. Для этого устройства программируют таким образом, чтобы охранник мог использовать считыватель карт доступа в качестве контрольно-пропускного пункта. Систему настраивают по часам, что гарантирует факт проверки каждого пункта патрулирования в соответствующем временном окне.

Существующие технологии на участке коммуникаций между считывателем и картой

Если взглянуть на историю развития систем контроля доступа, мы увидим, что первые из них, использующие электронно-вычислительную технику, были применены еще в конце XIX века в виде электрических табулирующих систем Hollerith technology, в которых вместо современных считывателей и карт использовались табуляторы и перфокарты.

На сегодняшний день, благодаря естественному прогрессу, на смену огромным машинам (табуляторам) и картону (перфокарта) пришли компактные высокотехнологичные устройства.

Основные технологии:

- Штрих-код

- Магнитная полоса

- Wiegand-карта

- EM Marine (125 КГц)

- Prox (производитель HID Global, 125 КГц)

- Legic (производитель Legic 1992 год)

- Mifare (производитель Philips, 1994 год)

- Mifare DESFire (производитель Philips, 2006 год, 13,56 МГц)

- iCLASS SE (производитель HID Global, 2012 год, 13,56 МГц)

Остановимся на более распространенных радиочастотных технологиях с частотой 125КГц (EM-Marine, HID Prox, Indala) и 13.56 МГц (Mifare DESFire, iCLASS SE)

История создания технологии RFID

История создания технологии радиочастотной идентификации может быть прослежена до 1940-х годов. В 1945 году шотландский физик сэр Роберт Александр Уотсон-Ватт создал технологию «Радар», одну из первых технологий, использующих радиочастоту. Радар использовался во Второй мировой войне для отслеживания самолетов, возвращающихся на базу. Проблема с Радаром заключалась в том, что не было способа определить, какие самолеты представляли угрозу, а какие были дружественными. Методом проб и ошибок Уотсон-Уотт создал систему Identity Friend или Foe. (IFF) Этот метод позволял самолетам посылать сигнал, который доказывал, что они являлись дружественными.

Первая презентация RFID-чипов, похожих на сегодняшние экземпляры была произведена в 1973 году. Это было только началом использования RFID-чипов, сейчас эта технология продолжают активно развиваться.

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Работа на перспективу

В сфере информационных технологий, с одной стороны, привычен постоянный рост производительности оборудования, появление новых сервисов, развитие и совершенствование существующих и возможность внедрения этих сервисов в том числе на уже эксплуатируемом оборудовании. С другой – наиболее затратная часть (например, кабельная инфраструктура) проектируется и сертифицируется с горизонтом в 25 лет. Соответственно, в ИТ привычны «длинные»инвестиции и прогнозирование и при этом возможность адаптации того, что можно адаптировать, к новым вызовам. Это означает автоматизацию процедур обновления, поддержки систем на современном уровне, прозрачность и понятность условий сопровождения со стороны производителей и поставщиков.

На данный момент в системах безопасности ситуация зачастую иная. Производители не задумываются о централизованном обновлении предлагаемых ими средств и не готовы к формализации долгосрочного сопровождения. Если в ИТ привычно понятие SLA – соглашений об уровне сервиса, то для систем безопасности (и в частности СКУД) такая модель пока непривычна, более того, она зачастую встречает сопротивление со стороны заказчика. Лично мне однажды один из конечных клиентов заявил: «За все годы существования холдинга мы никому не заплатили ни рубля за поддержку и гордимся этим». Соответственно, отсутствие запроса от рынка приводит к тому, что вендоры средств СКУД либо даже не задумываются о том, чтобы начать внедрять сервисную модель предложения своих товаров, либо сталкиваются на этом пути с сопротивлением потребителей. Возможно, большее влияние ИТ-департаментов начнет менять ситуацию.

Алгоритмы доступа

Особенности режима доступа на различных объектах привели к появлению нескольких распространенных алгоритмов прохода.

Вход и выход по карте Этот алгоритм требует двух считывателей – один устанавливается снаружи, а второй – внутри помещения. После предъявления карты контроллер анализирует полномочия пользователя. Если доступ разрешен, то контроллер включает реле, управляющее замком, замок при этом открывается. Затем, по срабатыванию дверного датчика, в системе регистрируется событие «Штатный вход» или «Штатный выход» с указанием кода предъявленной карты или фамилии пользователя.

Если полномочия карты не позволяют выполнить проход, контроллер передает на сервер событие «Отказ в доступе». Все формируемые контроллерами события записываются в электронный протокол СКУД с указанием времени, даты, а также кода предъявленной карты. Алгоритм применим на любых объектах, где требуется строгая фиксация событий входа и выхода каждого сотрудника.

Вход по карте, выход по кнопке Для каждой двери требуется только один считыватель. Проверка прав выполняется при входе в помещение, при этом работа системы полностью аналогична предыдущему алгоритму. Для выхода из помещения пользователь нажимает на кнопку, установленную рядом с дверью и подключенную к контроллеру. Дверь открывается без проверки полномочий, а в протоколе регистрируется событие «Штатный выход по кнопке».

Так как при выходе карта не предъявляется, система не может определить, находится конкретное лицо в зоне контроля или покинуло ее. Эта особенность алгоритма позволяет использовать его только в местах, где не требуется точно знать местонахождение пользователя. Типичная область применения – внутренние помещения офиса, не задействованные в системе учета рабочего времени.

Проход по правилу нескольких лиц Иначе – проход по нескольким картам. На некоторых объектах с особым пропускным режимом используется «правило нескольких лиц», когда в помещении не может находиться один человек – вход разрешен только вдвоем или втроем. Контроллер последовательно проверяет все предъявленные карты и в случае успешной идентификации разрешает вход. Аналогично выполняется выход из помещения.

Проход по карте и PIN-коду Применяется на объектах с повышенными требованиями к пропускному режиму, как правило, во внутренних помещениях. Для реализации алгоритма используются считыватели, оснащенные клавиатурой. Для входа пользователю необходимо набрать свой PIN-код, а затем предъявить карту доступа.

Проход под принуждением Разновидность прохода по PIN-коду – особый режим, смысл которого в том, что пользователь, открывающий дверь под угрозой насилия, может ввести модифицированный код. Вместо события «Штатный вход/выход» на пост охраны поступит тревожное событие «Вход/Выход под принуждением».

Проход по карте и биометрическому признаку В составе схемы точки прохода используется биометрический считыватель, совмещенный со считывателем карт. Пользователь предъявляет карту, а затем прикладывает палец к считывателю. Биометрический считыватель анализирует отпечаток по собственной базе данных и в случае успешной идентификации передает код предъявленной карты контроллеру, который-принимает решение о предоставлении доступа.

Проход с сопровождением и проход с подтверждением Алгоритмы доступа с сопровождением и подтверждением применяются для посетителей, которые могут перемещаться по объекту только в сопровождении уполномоченного сотрудника. Посетитель первым предъявляет карту доступа, затем карту предъявляет сопровождающее лицо.

Если вторая карта имеет полномочия «Право сопровождать», то после открывания двери оба пользователя считаются прошедшими. Если же вторая карта имеет полномочия «Право подтверждать доступ», то прошедшим считается только посетитель.

Проход с подтверждением сотрудником охраны Этот режим работы часто используется на входе в офис и работает совместно с функцией фотобейджинга (фотоидентификации). Пост охраны оснащается кнопкой подтверждения доступа, подключенной к контроллеру. После предъявления карты контроллер формирует сообщение «Требуется подтверждение», которое появляется на мониторе сотрудника охраны вместе с фотографией пользователя, взятой из базы данных СКУД.

Сотрудник охраны сравнивает внешность предъявителя карты с фотографией и нажимает кнопку подтверждения. Использование телекамер позволяет применять данный алгоритм и для удаленных от поста охраны внутренних помещений объекта.

Определяемся с форматом карт

Формат бесконтактной карты доступа определяет количество бит и способ их комбинирования, к примеру, карта формата EM4100 (EM Marine) работает на частоте 125 КГц и содержит уникальный номер длиною в 40 бит, который присваивается в дальнейшем пользователю.

Все старательно избегают этого вопроса, хотя ответ

на него имеет первостепенную важность

при выборе и программировании любых средств доступа.

Немаловажным критерием безопасности карт, как носителей информации, является культура их производства, отношение владельца технологии к организации процесса выпуска.

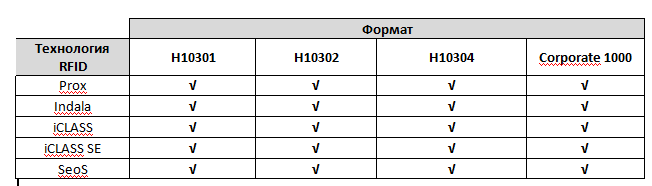

В отличие от EM4100, представленные на рынке смарт-карты могут содержать несколько областей памяти, серийный номер CSN, номер и серию (или Фасилити код), а также другую служебную информацию. Так, корпорация HID Global предлагает различные форматы карт, на каждом из которых могут содержаться различные технологии безопасности:

Выбор формата имеет серьезное значение как для работы системы, так и для ее безопасности.

Что такое формат?

Формат – это структура данных, хранящихся в памяти средства доступа. По своей сути

это набор двоичных цифр (бит), в определенном порядке образующих двоичное число,

которое система контроля преобразует в код доступа. Количество единиц и нулей и

способ их комбинирования определяют формат, в котором зашифрован код доступа.

Так 26-битный открытый формат H10301 допускает 255 кодов объекта (Фасилити кодов), в каждом из которых возможны 65535 комбинаций номеров карт. При этом производитель не контролирует и не ограничивает производство карт данного формата, что увеличивает риск их дублирования.

В отличие от формата H10301, формат H10304 имеет 37-битную длину кода и позволяет задавать 65535 кодов объектов и более 500000 номеров карт для каждого кода объекта, что существенно увеличивает диапазон карт. Помимо этого, производитель отслеживает производство этих карт.

Формат Corporate 1000 представляет собой 35-битный формат, разработанный как собственный закрытый формат для крупных компаний.

Таким образом, при выборе технологии идентификации для организации системы СКУД, рекомендуем обратить внимание на форматы карт. Выбор и использование того или иного формата также оказывает влияние на общий уровень безопасности системы.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они разделяются на четыре класса.

- СКУД 1-ого класса имеет самый простой набор функций. Состоит из устройств с автономным функционированием. Основная задача — обеспечить вход/выход лиц с идентификатором. Возможность изменять принципы управления работой весьма невелики — предоставляется возможность менять идентификационные коды, добавлять или удалять их из системы. Надежность защиты от проникновения посторонних лиц у СКУД 1-ого класса не отвечает повышенным требованиям.

- СКУД 2-ого класса включает зависимое и независимое оборудование. Тем самым расширяются функциональные возможности такой системы СКУД. Имеются возможности не допуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации о внештатных ситуациях на управляющий пульт, контроль исполнительных механизмов с помощью программного обеспечения. Защита от неразрешенных проникновений на территорию несколько выше, чем у систем доступа 1-ого уровня.

- СКУД 3-ого класса обладает такими же функциями, что и 2-ого, плюс добавляется возможность записи трудового времени рабочих со сформированной базой данных по всему штатному расписанию сотрудников. СКУД 3-ого класса может быть встроен в другие системы безопасности. Надежность защиты на высоком уровне.

- СКУД 4-ого класса обеспечивает самую высокую степень защиты. Оборудование имеет многоуровневую идентификации и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3-ого класса плюс возможностью автоматического управления в форс-мажорных случаях. Рекомендованы к использованию в охране крупных объектов с повышенными требованиями к безопасности.

СКУД в частном доме

В частном доме основное назначение СКУД — защита вашего дома от проникновения посторонних лиц. Во всех домах и квартирах присутствует система контроля доступа — это привычный ключ. Во многих домах установлены домофонные системы, а в некоторых, индивидуальные квартирные домофоны.

В более современном исполнении, система СКУД частного дома интегрируется в общую систему управления (умный дом) и у владельца появляются дополнительные возможности управления:

- Контроль за нерушимостью периметра в любой момент времени, вне зависимости от режима работы охранной системы;

- Информация о присутствии в доме людей из любой точки мира;

- Автоматизированный контроль доступа в помещение, например, автоматическое открытие ворот при подъезде автотранспортного средства;

- Автоматическая блокировка / разблокировка пунктов прохода иди проезда по определенному событию;

- Запуск автоматических алгоритмов при регистрации владельца дома в системе. Если владельцев несколько, то для каждого могут быть разработаны алгоритмы в соответствии с индивидуальными предпочтениями;

- Управление защитными жалюзи и множество других возможностей.

Как использовать СКУД

Это сложная система, состоящая из электрооборудования, компьютеров, серверов, линий связи и программ. Несмотря на то, что его функциональные возможности допускают длительную неконтролируемую работу, он по-прежнему требует регулярных проверок, технического обслуживания и тестирования.

Кроме того, настраивать и проводить обслуживание должны только квалифицированные специалисты, разбирающиеся в характеристиках подключения и настройках.

Обычно программное обеспечение не требует постоянного мониторинга. Но чем крупнее организация и чем больше функциональность технологии, тем больше вероятность того, что потребуется постоянное администрирование.

Функционирование качества зависит от элементов и квалификации персонала, который будет его контролировать.

Резюме

Идентификаторы в системе в СКУД сегодня — это больше, чем «таблетки» Touch Memory и proximity карты. Вопрос защищенности технологий идентификации не менее актуален, чем анализ и оценка функционала и возможностей системы на уровне ПО.

Помимо традиционных способов защиты карт: взаимной аутентификации устройств, шифрования данных и использования ключей диверсификации, на рынке представлены решения, обеспечивающие дополнительный уровень безопасности при передаче данных от идентификатора к считывателю. Одно из решений- платформа SIO, получившая распространение в устройствах iClass SE.

Дополнительным критерием выбора технологии идентификации является формат карты. Отдельным вопросом является защищенность формата производителем, а также культура производства карт.

Преемственность технологий, которую обеспечивает производитель в процессе эволюции своих решений, и совместимость технологий разных производителей, которую можно организовать в рамках одной системы, это концептуальные вещи, которые необходимо учитывать как при выборе и монтаже системы СКУД с нуля, так и для организации процессов модернизации действующих систем контроля доступа, их расширения и встраивания в бизнес-процессы компании.

Владимир Нарожный,

руководитель направления брендинга и интегрированных маркетинговых коммуникаций

Юрий Кондратьев,

менеджер по системам безопасности TerraLink

Опубликовано в журнале «Технологии Защиты», #4, 2014

Виды Proximity карты

Карты доступа СКУД (или бесконтактные радиочастотные идентификационные карты) – электронные носители уникального кода. Код считывается специальным приемным устройством (считывателем или ридером) на расстоянии.Общее их название – proximity (т.е. бесконтактные) карты или RFID карты (Radio Frequency IDentification – радиочастотная идентификация).Существует несколько типов и форматов бесконтактных карт, однако для всех них главным показателем является 100% гарантированность считывания корректного кода, что в большинстве случаев является определяющим для СКУД.Важная характеристика бесконтактных карт – дальность чтения. Для пассивных карт она составляет 2 – 10 см. Большую дальность считывания (до нескольких метров) обеспечивают либо активные карты (с батарейкой), либо специальные RFID считыватели, аналогичные тем, что используются в противокражных системах.Размер всех карт – 86х54 мм.Выпускаются карты разной толщины: «толстые» (1,6 – 1,8 мм) и «тонкие» (0,8 мм). Первые являются более прочными, на вторых можно осуществлять печать с помощью специальных сублимационных принтеров. Остальные характеристики карт (частотный диапазон, тип памяти) не являются определяющими для СКУД и в данном описании не рассматриваются.Для чтения кода карты необходим считыватель соответствующего формата. Поэтому при дальнейшем чтении следует иметь в виду, что при упоминании о том или ином типе карт, заведомо предполагается наличие соответствующего устройства их чтения.Как правило, формат определяется на первом этапе подбора СКУД – от этого завит тип считывателей, требования к контроллерам и, следовательно, цена системы в целом. Следует различать типы бесконтактных карт и их формат.Существует два типа proximity карт:

- Простые – имеют один уникальный код, который воспринимается устройством считывания.

- Смарт карты – имеют микросхему памяти, и в ряде случаев, процессор и хранят как уникальные коды, так и произвольные данные. Такой способ хранения данных и наличие вычислительных возможностей позволяет организовывать высочайшую степень защиты кода.

Форматов карт несколько больше, они перечислены далее.

Карты формата EM-Marin

Наиболее дешевые и наименее защищенные – карты формата EM-Marin (по имени компании EM Microelectronic-Marin).Это наиболее распространенный формат карт, используемый в СКУД. Его единственный недостаток – относительная простота клонирования – может являться определяющим только для особо охраняемых объектов. Тем более, что ряд алгоритмов СКУД (например, запрет повторного прохода) делает невозможным использование клонированной карты. Кроме того, для защиты от поддельных карт существуют специальные считыватели с функцией «антиклон».Эти карты имеют и передают устройству считывания уникальный код. Десятичной значение этого кода, как правило, указывается на самой карте. Существует однозначное соответствие между кодом, воспринимаемым контроллером СКУД и числом на карте.

Карты формата Mifare

Mifare – торговая марка семейства бесконтактных смарт-карт фирмы NXP Semiconductors.Существует ряд разновидностей карт этого формата, отличающиеся степенью защиты информации и объемом хранящихся данных. Карты этого формата широко применяются на транспорте и в банковской сфере. В СКУД их применение оправдано при необходимости получить наиболее защищенную систему. Как правило, запись и хранение информации на карте в СКУД не используется, однако возможность читать такие карты позволяет применять идентификаторы из других областей, например социальные или банковские карты.

Карты формата HID

Карты HID – бесконтактные карты компании HID Global (США). Выпускаются как обычные карты (типа Prox), так и смарт-карты (Mifare и iCLASS). Карты iCLASS имеют наиболее высокий уровень защиты из всех, используемых в СКУД самрт-карт. Обеспечивается это особой технологией шифрования и хранения данных в защищенных областях памяти. Могут создаваться уникальные ключи шифрования для конкретных организаций (т.н. программа Corporate 1000).

Карты формата Indala

Обычные бесконтактные карты компании Indala, достаточно распространенные до середины 2000-х годов. В настоящее время производством этих карт занимается HID Global.

Сетевые системы

Методика относится к сетевой, если в ее составе имеются аппаратные и программные элементы. Такая СКУД система — это возможность реализовать централизованный контроль и координирование.

Процесс управления доступом начинается, когда держатель магнитной или смарт-карты предъявляет ее установленному считывателю. Уникальные данные, обычно числовой код, считыватели СКУД отправляют на блок контроллера или панель управления. Полученная информация проходит анализ в базе, которая хранит личные данные владельца карты. По итогам идентификации системы СКУД будет установлено, имеет ли человек доступ в конкретное место в данном временном промежутке. Решение отправляется обратно считывателю. При подтверждении допуска светодиод сигнализирует зеленым цветом, при отказе — красным. Затем транзакция записывается в базу данных, где ее можно сохранить в виде электронного отчета или распечатать на бумаге для будущих аудитов и проверок.

Принцип работы

На основе сравнения различных идентификационных признаков человека или транспортного средства с параметрами в памяти СКУД. У каждого имеется персональный идентификатор – код или пароль. Также может использоваться биометрия – изображение лица, отпечатки пальцев, геометрия кисти, динамика подписи.

Рядом со входом в закрытую зону устанавливаются устройства для ввода данных или считывания информации. Затем материал передаётся в контроллеры доступа для анализа и соответствующей реакции – открыть или заблокировать дверь, включить сигнализацию тревоги или зарегистрировать там нахождение сотрудника.